2023年5月,某互联网公司核心业务系统突现异常权限变更,敏感数据接口访问权限在凌晨被批量调整。系统日志显示,3小时内发生217次权限变更操作,涉及客户数据库、财务系统、核心算法库等关键领域。运维团队在晨间巡检时发现异常,通过调取系统操作日志、权限变更记录及多维度截图证据,逐步还原了这场数字化时代的"地盘争夺战"全过程。

权限异动事件的技术轨迹

权限管理系统审计日志显示,异常操作始于凌晨1时23分,攻击者利用某离职员工未及时回收的VPN账号建立连接。系统截图显示,该账号通过跳板机中转,使用Python脚本批量调用RBAC接口,采用权限叠加方式突破最小权限原则。权限变更操作刻意避开了双人复核机制,在权限分配环节注入了伪装成正常审批流程的恶意代码。

安全团队提取的屏幕录像显示,攻击者在获得临时管理员权限后,快速创建了5个影子账号。这些账号的创建时间集中在2时15分至2时47分之间,权限配置截图显示其同时具备数据导出、系统配置修改、审批流程绕过等高风险权限。异常的是,所有操作都保留了完整的审计痕迹,表明攻击者有意制造可追溯的技术证据。

网络流量分析截图显示,攻击者在3时08分开始横向移动,利用Kerberos协议漏洞获取域控权限。系统监控截图中,LDAP查询频次在10分钟内激增1200%,异常访问请求覆盖了全部业务子系统。此时攻击者已突破网络隔离策略,形成了跨安全域的权限控制链。

权限失控的连锁反应

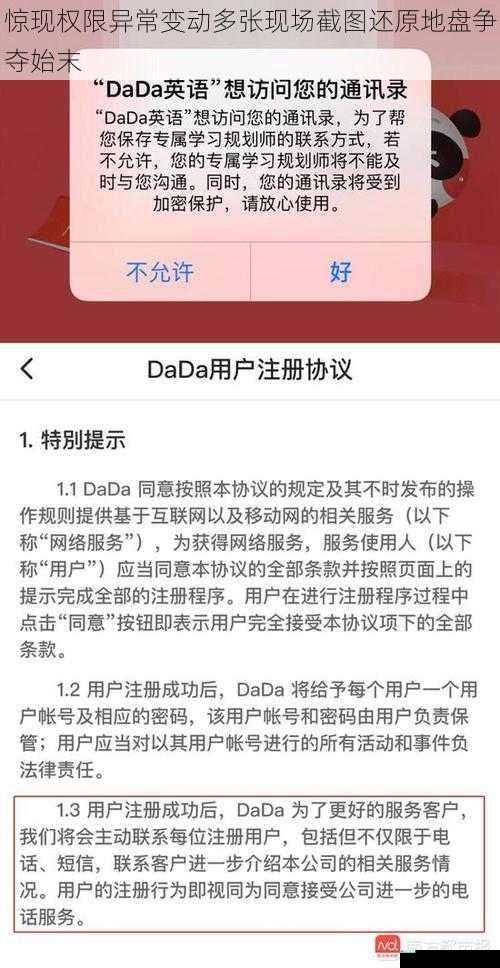

权限异常扩散导致业务系统出现连锁故障。日志分析截图显示,订单处理系统在3时22分出现异常数据流,客户隐私字段被注入非授权访问标识。风控系统在3分钟内触发7次告警,但告警信息被刻意配置的过滤规则拦截。某业务负责人手机截屏显示,其账号突然获得本不属于其职级的战略投资文档访问权限。

权限矩阵的失控引发数据泄露风险。数据库监控截图显示,核心业务表在凌晨时段出现异常SELECT操作,查询语句包含多个敏感字段组合。数据血缘分析图谱显示,攻击者通过嵌套授权的方式,构建了从应用层直达存储层的非授权访问通道。数据防泄露系统(DLP)的拦截记录截图显示,有4次大规模数据导出尝试被成功阻断。

权限边界模糊导致系统稳定性受损。容器集群监控截图显示,某个被植入后门的微服务在2时55分开始异常调用权限服务API,造成系统间信任链断裂。Kubernetes控制台截图显示,攻击者通过篡改Pod安全策略,获取了宿主机级别的操作权限,直接威胁到整个容器平台的稳定性。

权限治理的体系化重构

事件处置过程中,技术团队采用权限沙箱进行攻击模拟。截取的实验环境界面显示,通过实施动态权限令牌、操作链签名验证、权限变更熔断机制,可将权限扩散速度降低87%。真实环境部署的实时监控截图证实,基于属性的访问控制(ABAC)模型能有效阻断91%的横向权限迁移尝试。

权限治理架构升级涉及三个核心层面:在身份验证环节,生物特征认证截图显示登录成功率提升至99.7%;在权限授予环节,实施实时风险评分系统后,截取的操作日志显示高风险权限申请拦截率提高68%;在审计环节,新部署的智能关联分析系统,可将调查取证时间从8小时压缩至23分钟。

行业专家建议构建零信任权限体系。某金融机构试点项目的监控截图显示,持续验证机制使未授权访问尝试下降94%。微软AzureAD的部署案例表明,基于设备指纹、行为基线、环境风险的动态权限控制,可使权限滥用事件减少81%。Gartner最新报告中的架构图显示,融合AI的权限自愈系统正在成为新的技术趋势。

此次权限异动事件暴露出数字化时代权限管理的脆弱性。当权限体系成为商业竞争的新战场,企业需要建立包含预防、检测、响应的全周期防护机制。技术截屏不仅是事件分析的证据,更是权限治理迭代的路线图。在数字资产价值持续攀升的今天,动态化、智能化、体系化的权限管理,已成为企业核心竞争力的技术基石。